템페스트 (암호명)

"오늘의AI위키"의 AI를 통해 더욱 풍부하고 폭넓은 지식 경험을 누리세요.

1. 개요

템페스트(TEMPEST)는 전자기 방사선 감시를 통해 정보를 탈취하는 공격과 이를 방어하는 기술 및 보안 대책을 포괄하는 암호명이다. 제2차 세계 대전 중 벨 연구소에서 전자기 릴레이에서 발생하는 전자기 스파이크로 평문을 복구하는 현상을 발견하면서 시작되었으며, 컴퓨터와 주변 장치에서 발생하는 전자기파를 이용한 정보 유출의 위험성을 막기 위해 차폐, 필터링, 접지, 적색/흑색 분리 등의 기술을 적용한다. 템페스트 표준은 NATO 및 미국의 여러 등급으로 분류되어 있으며, 전자 기기의 설계 단계에서부터 신호 누출을 방지하는 것이 중요하며, 2004년에는 한국의 신 정보 보안 기술 연구회에서 전자기파 보안 가이드라인을 발표했다. 최근에는 반 에크 프리킹, LED 표시등 모니터링, 무선 키보드 도청 등 다양한 기술적 위협이 등장하며, 사이버 안보, IoT 보안, 양자 컴퓨터 시대에 대응하기 위한 템페스트 기술의 발전이 요구된다.

제2차 세계 대전 동안, 벨 시스템은 미국 군대에 131-B2 혼합 장치를 공급했는데, 이 장치는 일회용 테이프(SIGTOT 시스템) 또는 SIGCUM이라는 로터 기반 키 생성기를 사용하여 암호 텍스트 신호를 XOR 연산으로 암호화했다. 이 장치는 전자기 릴레이를 사용했는데, Bell은 이 릴레이에서 발생하는 전자기 스파이크를 통해 일정 거리에서 평문을 복구할 수 있음을 발견했다. 신호 군단은 이 현상이 실제로 위험한지 의문을 가졌으나, Bell은 로어 맨해튼의 Varick Street에 있는 신호 군단의 암호 센터에서 평문을 복구하는 시연을 통해 경각심을 불러일으켰다.

불요 방사(FCC Part 15)와 구별되는 템페스트 시험의 한 측면은 방사 에너지 또는 감지 가능한 방출과 처리 중인 평문 데이터 사이에 최소한의 상관 관계가 있어야 한다는 것이다.[19]

2. 역사

Bell은 방사 신호, 전선 전송 신호, 자기장 등 세 가지 문제 영역을 확인하고 차폐, 필터링, 마스킹을 해결책으로 제안했다. 수정된 혼합기인 131-A1을 개발했지만, 유지 관리가 어렵고 배포 비용이 높아 대신 통신 센터 주변 30m 지름의 구역을 통제하도록 권고했다.

1951년, CIA는 131-B2 혼합기 문제를 재발견하고, 암호화된 신호를 전송하는 회선에서 400m 떨어진 곳에서 평문을 복구할 수 있음을 확인했다. 신호 및 전력선용 필터가 개발되었고, 권장 통제 경계 반경은 60m로 확장되었다. 로터 작동 시 전력선 변동과 같은 다른 손상 효과도 발견되었고, 1940년대 후반에 제기되었던 전자기 암호화 시스템의 노이즈 활용 문제가 잠재적 위협으로 재평가되었다. 음향 방사선은 평문을 드러낼 수 있었지만, 픽업 장치가 소스에 가까이 있어야 했다.

1956년, 해군 연구소는 더 낮은 전압과 전류에서 작동하는 더 나은 혼합기를 개발하여 방사를 줄였다. 이 장치는 새로운 NSA 암호화 시스템에 통합되었으나, 많은 사용자가 더 먼 거리에서 텔레프린터를 구동하기 위해 더 높은 신호 레벨을 필요로 했기 때문에, 신호를 더 높은 강도로 다시 전환하는 옵션이 포함되었다. NSA는 민감한 통신 경로를 필터링, 차폐, 접지, 물리적 분리를 통해 격리하는 기술과 사양을 개발했다. 민감한 평문 회선과 민감하지 않은 데이터 회선을 분리하는 노력은 레드/블랙 컨셉으로 알려지게 되었다. 1958년 공동 정책 NAG-1은 장비 및 시설에 대한 방사선 표준을 15m 통제 제한을 기반으로 설정하고, TEMPEST 문제의 다양한 측면에 대한 분류 수준을 명시했다. 이 정책은 다음 해 캐나다와 영국에 채택되었고, 해군, 육군, 공군, NSA, CIA, 국무부 등 6개 조직이 구현에 주력했다.

컴퓨터화로 인해 정보 데이터 처리가 중요해지면서 컴퓨터와 주변 장치를 평가해야 했고, 많은 장치에서 취약성이 드러났다. 당시 인기 있던 I/O 타자기였던 Friden Flexowriter는 강력한 방사체 중 하나로, 현장 테스트에서 최대 975m 떨어진 거리에서도 읽을 수 있었다. 통신 보안 위원회 (USCSB)는 플렉소라이터 정책을 발표하여 기밀 정보에 대해 해외 사용을 금지하고, 미국 내 사용을 기밀 수준으로 제한하며, 보안 구역 내에서만 120m로 제한했지만, 사용자들은 이 정책이 지나치게 부담스럽다고 생각했다. NSA는 CRT 디스플레이 도입으로 유사한 문제를 발견했는데, 이 역시 강력한 방사원이었다.

정책 권고에서 더 엄격하게 시행되는 TEMPEST 규칙으로 전환하는 데 여러 해가 걸렸다. 1964년 12월 로버트 맥나마라 국방 장관이 22개 기관과 조율된 지침 5200.19를 서명했지만, 완전히 구현되기까지는 몇 달이 더 걸렸다. NSA의 공식적인 구현은 1966년 6월에 시작되었다.

해외 미국 시설에서 약 900개의 마이크가 발견되면서 음향 방사의 문제는 더욱 심각해졌으며, 대부분 철의 장막 뒤에 있었다. 이에 대한 대응은 "피시 볼"이라는 별명이 붙은 룸-인-룸 인클로저를 구축하는 것이었다. 일부는 투명했고, 다른 유닛은 전자 방사를 억제하기 위해 완전히 차폐되었지만 내부에서 일해야 하는 직원들에게 인기가 없었다. 그럼에도 불구하고, 이들은 모스크바 대사관과 같은 중요한 장소에 설치되었으며, 두 개의 유닛이 설치되었다. NSA에 키 생성 장비를 위해 설치된 유닛의 비용은 134,000달러였다.

TEMPEST 표준은 1970년대 이후에도 계속 발전했으며, 새로운 테스트 방법과 특정 위치 및 상황의 위험을 고려한 더 미묘한 지침이 도입되었다.[10] 1980년대 동안 보안 요구 사항은 종종 저항에 부딪혔다.[10] NSA의 데이비드 G. 보크는 "오늘날에도 돈과 시간을 위해 엄격한 기술 표준이 줄어들 때 우리의 내부에서 들려오는 이야기 중 일부는, Enigma 암호 기계를 가진 오만한 제3제국을 소름 끼치도록 연상시킵니다."라고 말했다.[10]2. 1. 냉전 시대의 기원

제2차 세계 대전 동안, 벨 시스템은 미국 군대에 131-B2 혼합 장치를 공급했는데, 이 장치는 일회용 테이프(SIGTOT 시스템) 또는 SIGCUM이라는 로터 기반 키 생성기를 사용하여 암호 텍스트 신호를 XOR 연산으로 암호화했다. 이 장치는 전자기 릴레이를 사용했는데, Bell은 이 릴레이에서 발생하는 전자기 스파이크를 통해 일정 거리에서 평문을 복구할 수 있음을 발견했다. 신호 군단은 이 현상이 실제로 위험한지 의문을 가졌으나, Bell은 로어 맨해튼의 Varick Street에 있는 신호 군단의 암호 센터에서 평문을 복구하는 시연을 통해 경각심을 불러일으켰다.

Bell은 방사 신호, 전선 전송 신호, 자기장 등 세 가지 문제 영역을 확인하고 차폐, 필터링, 마스킹을 해결책으로 제안했다. 수정된 혼합기인 131-A1을 개발했지만, 유지 관리가 어렵고 배포 비용이 높아 대신 통신 센터 주변 30m 지름의 구역을 통제하도록 권고했다.

1951년, CIA는 131-B2 혼합기 문제를 재발견하고, 암호화된 신호를 전송하는 회선에서 400m 떨어진 곳에서 평문을 복구할 수 있음을 확인했다. 신호 및 전력선용 필터가 개발되었고, 권장 통제 경계 반경은 60m로 확장되었다. 로터 작동 시 전력선 변동과 같은 다른 손상 효과도 발견되었고, 1940년대 후반에 제기되었던 전자기 암호화 시스템의 노이즈 활용 문제가 잠재적 위협으로 재평가되었다. 음향 방사선은 평문을 드러낼 수 있었지만, 픽업 장치가 소스에 가까이 있어야 했다.

1956년, 해군 연구소는 더 낮은 전압과 전류에서 작동하는 더 나은 혼합기를 개발하여 방사를 줄였다. 이 장치는 새로운 NSA 암호화 시스템에 통합되었으나, 많은 사용자가 더 먼 거리에서 텔레프린터를 구동하기 위해 더 높은 신호 레벨을 필요로 했기 때문에, 신호를 더 높은 강도로 다시 전환하는 옵션이 포함되었다. NSA는 민감한 통신 경로를 필터링, 차폐, 접지, 물리적 분리를 통해 격리하는 기술과 사양을 개발했다. 민감한 평문 회선과 민감하지 않은 데이터 회선을 분리하는 노력은 레드/블랙 컨셉으로 알려지게 되었다. 1958년 공동 정책 NAG-1은 장비 및 시설에 대한 방사선 표준을 15m 통제 제한을 기반으로 설정하고, TEMPEST 문제의 다양한 측면에 대한 분류 수준을 명시했다. 이 정책은 다음 해 캐나다와 영국에 채택되었고, 해군, 육군, 공군, NSA, CIA, 국무부 등 6개 조직이 구현에 주력했다.

컴퓨터화로 인해 정보 데이터 처리가 중요해지면서 컴퓨터와 주변 장치를 평가해야 했고, 많은 장치에서 취약성이 드러났다. 당시 인기 있던 I/O 타자기였던 Friden Flexowriter는 강력한 방사체 중 하나로, 현장 테스트에서 최대 975m 떨어진 거리에서도 읽을 수 있었다. 통신 보안 위원회 (USCSB)는 플렉소라이터 정책을 발표하여 기밀 정보에 대해 해외 사용을 금지하고, 미국 내 사용을 기밀 수준으로 제한하며, 보안 구역 내에서만 120m로 제한했지만, 사용자들은 이 정책이 지나치게 부담스럽다고 생각했다. NSA는 CRT 디스플레이 도입으로 유사한 문제를 발견했는데, 이 역시 강력한 방사원이었다.

정책 권고에서 더 엄격하게 시행되는 TEMPEST 규칙으로 전환하는 데 여러 해가 걸렸다. 1964년 12월 로버트 맥나마라 국방 장관이 22개 기관과 조율된 지침 5200.19를 서명했지만, 완전히 구현되기까지는 몇 달이 더 걸렸다. NSA의 공식적인 구현은 1966년 6월에 시작되었다.

해외 미국 시설에서 약 900개의 마이크가 발견되면서 음향 방사의 문제는 더욱 심각해졌으며, 대부분 철의 장막 뒤에 있었다. 이에 대한 대응은 "피시 볼"이라는 별명이 붙은 룸-인-룸 인클로저를 구축하는 것이었다. 일부는 투명했고, 다른 유닛은 전자 방사를 억제하기 위해 완전히 차폐되었지만 내부에서 일해야 하는 직원들에게 인기가 없었다. 그럼에도 불구하고, 이들은 모스크바 대사관과 같은 중요한 장소에 설치되었으며, 두 개의 유닛이 설치되었다. NSA에 키 생성 장비를 위해 설치된 유닛의 비용은 134,000달러였다.

TEMPEST 표준은 1970년대 이후에도 계속 발전했으며, 새로운 테스트 방법과 특정 위치 및 상황의 위험을 고려한 더 미묘한 지침이 도입되었다.[10] 1980년대 동안 보안 요구 사항은 종종 저항에 부딪혔다.[10] NSA의 데이비드 G. 보크는 "오늘날에도 돈과 시간을 위해 엄격한 기술 표준이 줄어들 때 우리의 내부에서 들려오는 이야기 중 일부는, Enigma 암호 기계를 가진 오만한 제3제국을 소름 끼치도록 연상시킵니다."라고 말했다.[10]2. 2. 기술 발전과 대응

벨 시스템은 제2차 세계 대전 동안 미국 군대에 131-B2 혼합 장치를 공급했는데, 이 장치는 XOR 연산으로 암호 텍스트 신호를 암호화했다. 이 장치는 작동에 전자기 릴레이를 사용했는데, Bell은 신호 군단에 혼합기에서 일정 거리에 있는 전자기 스파이크를 감지하고 평문을 복구할 수 있다고 알렸다. 신호 군단은 Bell에게 더 자세한 조사를 요청했고, Bell은 방사 신호, 전선에서 전송되는 신호, 자기장 등 세 가지 문제 영역을 확인했다. 가능한 해결책으로 차폐, 필터링, 마스킹을 제안했다.

Bell은 차폐 및 필터링 기능이 있는 수정된 혼합기인 131-A1을 개발했지만, 배포 비용이 너무 많이 들었다. 대신, 관련 지휘관들에게 통신 센터 주변에 100m 지름의 구역을 통제하도록 권고했다. 1951년, CIA는 131-B2 혼합기 문제를 재발견했고, 암호화된 신호를 전송하는 회선에서 400m 떨어진 곳에서 평문을 복구할 수 있다는 것을 발견했다.

1956년, 해군 연구소는 더 나은 혼합기를 개발하여 새로운 NSA 암호화 시스템에 통합했다. NSA는 민감한 통신 경로를 격리하는 기술과 사양을 개발하기 시작했다. 민감한 평문을 전달하는 회선은 민감하지 않은 데이터만 전달하도록 의도된 회선과 분리되었고, 이러한 분리 노력은 레드/블랙 컨셉으로 알려지게 되었다. 1958년의 공동 정책인 NAG-1은 장비 및 시설에 대한 방사선 표준을 50m의 통제 제한을 기반으로 설정했다.

컴퓨터화는 정보 데이터 처리에 중요해졌고, Friden Flexowriter와 같은 장치에서 취약성이 드러났다. 미국 통신 보안 위원회 (USCSB)는 플렉소라이터 정책을 발표하여 기밀 정보에 대해 해외에서 사용을 금지하고, 미국 내에서의 사용을 기밀 수준으로 제한했다. NSA는 음극선관 디스플레이(CRT)의 도입으로 유사한 문제를 발견했는데, 이는 또한 강력한 방사원이었다.

해외 미국 시설에서 약 900개의 마이크가 발견되면서 음향 방사의 문제는 더욱 심각해졌으며, 대부분 철의 장막 뒤에 있었다. 이에 대한 대응은 "피시 볼"이라는 별명이 붙은 룸-인-룸 인클로저를 구축하는 것이었다.

TEMPEST 표준은 1970년대 이후에도 계속 발전했으며, 새로운 테스트 방법과 특정 위치 및 상황의 위험을 고려한 더 미묘한 지침이 도입되었다.[10]2. 3. 한국의 템페스트 도입 및 발전

제2차 세계 대전 동안, 벨 시스템은 미국 군대에 131-B2 혼합 장치를 공급했는데, 이 장치는 일회용 테이프(SIGTOT 시스템)를 사용하여 암호 텍스트 신호를 암호화했다. 이 장치는 전자기 릴레이를 사용했는데, 벨은 이 혼합기에서 일정 거리에 있는 전자기 스파이크를 감지하여 평문을 복구할 수 있다는 사실을 신호 군단에 알렸다. 1951년, CIA는 131-B2 혼합기 문제를 재발견했고, 암호화된 신호를 전송하는 회선에서 400 미터 떨어진 곳에서 평문을 복구할 수 있다는 것을 발견했다.

1956년, 해군 연구소는 더 낮은 전압과 전류에서 작동하여 방사가 훨씬 적은 혼합기를 개발했고, 이는 새로운 NSA 암호화 시스템에 통합되었다. NSA는 민감한 통신 경로를 필터링, 차폐, 접지 및 물리적 분리를 통해 격리하는 기술과 사양을 개발하기 시작했다. 민감한 평문을 전달하는 회선은 민감하지 않은 데이터만 전달하도록 의도된 회선과 분리되었고, 이러한 분리 노력은 레드/블랙 컨셉으로 알려지게 되었다. 1958년의 공동 정책인 NAG-1은 장비 및 시설에 대한 방사선 표준을 15미터의 통제 제한을 기반으로 설정했다.

컴퓨터화는 정보 데이터 처리에 중요해졌고, 컴퓨터와 그 주변 장치를 평가해야 했는데, 이들 중 많은 장치에서 취약성이 드러났다. 당시 인기 있던 I/O 타자기였던 Friden Flexowriter는 가장 강력한 방사체 중 하나로, 현장 테스트에서 최대 4.8 킬로미터 떨어진 거리에서도 읽을 수 있었다.

1964년 12월, 22개의 개별 기관과 조율된 지침 5200.19가 로버트 맥나마라 국방 장관에 의해 서명되었지만, 완전히 구현되기까지는 몇 달이 더 걸렸다. NSA의 공식적인 구현은 1966년 6월에 시작되었다.

한편, 해외 미국 시설에서 약 900개의 마이크가 발견되면서 음향 방사의 문제는 더욱 심각해졌으며, 대부분 철의 장막 뒤에 있었다.

TEMPEST 표준은 1970년대 이후에도 계속 발전했으며, 새로운 테스트 방법과 특정 위치 및 상황의 위험을 고려한 더 미묘한 지침이 도입되었다.[10]

실제 사례로, 영국의 방첩 기관 MI5는 런던 주재 소련 대사관의 수신기에서 누출되는 중간 주파수 신호를 감시하여 소련 정보 기관의 활동을 추측했다. 또한, 미국의 아이비 벨즈 작전에서 잠수함이 블라디보스토크 항구 내에 있는 소련의 해저 통신 케이블 주위에 도청 장치를 설치하여 통신을 도청했다.

3. 템페스트 방사 및 도청 원리

1985년, 빔 반 에크는 컴퓨터 모니터에서 발생하는 전파의 보안 위험에 대한 최초의 비공개 기술 분석을 발표했다. 이전에는 이러한 모니터링이 정부만이 사용할 수 있는 정교한 공격이라고 믿었지만, 반 에크는 단 15달러 상당의 장비와 텔레비전 세트만으로 수백 미터 떨어진 실제 시스템을 도청하는 데 성공했다.[19] 이 연구 결과로, 이러한 전파를 "반 에크 방사선"이라고 부르며, 도청 기술을 반 에크 프리킹이라고도 한다. 하지만 정부 연구원들은 이미 이 위험을 알고 있었는데, 벨 연구소는 제2차 세계 대전 동안 보안 전신 통신에 대한 이러한 취약점을 지적했으며, 보안 시설에서 처리되는 평문(plaintext)의 75%를 24미터의 거리에서 생성할 수 있었다.[19] 또한 NSA는 1982년 2월 1일에 ''템페스트 기본 사항, NSA-82-89, NACSIM 5000, 국가안보국''(기밀)을 발행했다.[19] 1950년대 한국 전쟁 동안 대한민국에서 템페스트와 관련 없는 인원에게 성공적으로 시연되었다.[20]

마르쿠스 쿤은 컴퓨터 디스플레이에서 발생하는 전파가 원격으로 감시될 가능성을 줄이기 위한 몇 가지 저비용 기술을 발견했다.[21]

컴퓨터 장비의 LED 표시등은 침해적인 광학 전파의 원인이 될 수 있다.[22] 이러한 기술 중 하나는 다이얼업 모뎀의 표시등을 모니터링하는 것이다. 거의 모든 모뎀은 활동을 표시하기 위해 LED를 깜박이며, 플래시가 데이터 라인에서 직접 가져오는 것이 일반적이다. 따라서 빠른 광학 시스템은 전선을 통해 전송되는 데이터의 깜박임 변화를 쉽게 볼 수 있다.

최근 연구[23]에 따르면 무선 키보드 및 유선 키보드, 랩탑 키보드에서도 키 입력 이벤트에 해당하는 방사선을 감지할 수 있다. 1970년대부터 소련이 미국 대사관의 IBM Selectric 타자기를 도청하여, 부착된 자석이 달린 베일의 키 입력에서 파생된 기계적 움직임을 이식된 자력계로 감지하고, 숨겨진 전자 장치를 통해 디지털 무선 주파수 신호로 변환할 수 있었다. 각 8자 전송은 소련에게 모스크바와 레닌그라드의 미국 시설에서 입력되는 민감한 문서에 접근할 수 있게 했다.[24]

모니터, 키보드의 연결 케이블, 네트워크 케이블, USB 커넥터 등에서 미약한 신호가 방사되어 정보가 누설되는 경우가 있다. 인접한 건조물이나 차량 등에 지향성 안테나를 설치하여, 목적하는 컴퓨터 등의 전자 기기에 향하게 하면, 실용적으로는 수십 미터 떨어진 곳에서도 이러한 신호를 도청할 수 있다고 알려져 있다.[28] 또한, 동기 신호의 어긋남을 이용하여 특정 컴퓨터로부터의 정보를 선택적으로 도청하는 것이 가능하다고 여겨진다.

2004년에 신 정보 보안 기술 연구회가 공개한 실험에서는, 시판되고 있는 수신기로 데스크톱 PC의 영상이 도청되었고, 노트북 컴퓨터에서도 본격적인 기기를 사용하면 영상의 도청이 가능하다는 것이 나타났다.[29]

파라볼라 안테나도 목적하는 방향과는 다른 방향으로 미약한 전자기파가 누설되는 경우가 있다. 파라볼라 안테나에 국한되지 않고, 빔형의 특성을 가진 안테나의 각 방향에 대한 이득을 차트로 나타낼 때, 의도된 방향의 빔 옆에 나타나는 불필요한 방사를 "사이드 로브"라고 부른다. 일반적으로 주파수 3 GHz 이상의 마이크로파에서는 파라볼라 안테나가 사용되고 있으며, 거의 1대1의 통신이라고 생각되는 경우도 많지만, 사이드 로브를 이용한 제3자에 의한 도청의 가능성은 있다.

3. 1. 전자기파 방사

불요 방사(FCC Part 15)와 구별되는 템페스트 시험의 한 측면은 방사 에너지 또는 감지 가능한 방출과 처리 중인 평문 데이터 사이에 최소한의 상관 관계가 있어야 한다는 것이다.[19]

1985년, 빔 반 에크는 컴퓨터 모니터에서 발생하는 전파의 보안 위험에 대한 최초의 비공개 기술 분석을 발표했다. 이전에는 이러한 모니터링이 정부만이 사용할 수 있는 정교한 공격이라고 믿었지만, 반 에크는 단 15달러 상당의 장비와 텔레비전 세트만으로 수백 미터 떨어진 실제 시스템을 도청하는 데 성공했다.[19] 이 연구 결과로, 이러한 전파를 "반 에크 방사선"이라고 부르며, 도청 기술을 반 에크 프리킹이라고도 한다. 하지만 정부 연구원들은 이미 이 위험을 알고 있었는데, 벨 연구소는 제2차 세계 대전 동안 보안 전신 통신에 대한 이러한 취약점을 지적했으며, 보안 시설에서 처리되는 평문(plaintext)의 75%를 80피트(24미터)의 거리에서 생성할 수 있었다.[19] 또한 NSA는 1982년 2월 1일에 ''템페스트 기본 사항, NSA-82-89, NACSIM 5000, 국가안보국''(기밀)을 발행했다.[19] 1950년대 한국 전쟁 동안 대한민국에서 템페스트와 관련 없는 인원에게 성공적으로 시연되었다.[20]

마르쿠스 쿤은 컴퓨터 디스플레이에서 발생하는 전파가 원격으로 감시될 가능성을 줄이기 위한 몇 가지 저비용 기술을 발견했다.[21]

컴퓨터 장비의 LED 표시등은 침해적인 광학 전파의 원인이 될 수 있다.[22] 이러한 기술 중 하나는 다이얼업 모뎀의 표시등을 모니터링하는 것이다. 거의 모든 모뎀은 활동을 표시하기 위해 LED를 깜박이며, 플래시가 데이터 라인에서 직접 가져오는 것이 일반적이다. 따라서 빠른 광학 시스템은 전선을 통해 전송되는 데이터의 깜박임 변화를 쉽게 볼 수 있다.

최근 연구[23]에 따르면 무선 키보드 및 유선 키보드, 랩탑 키보드에서도 키 입력 이벤트에 해당하는 방사선을 감지할 수 있다. 1970년대부터 소련이 미국 대사관의 IBM Selectric 타자기를 도청하여, 부착된 자석이 달린 베일의 키 입력에서 파생된 기계적 움직임을 이식된 자력계로 감지하고, 숨겨진 전자 장치를 통해 디지털 무선 주파수 신호로 변환할 수 있었다. 각 8자 전송은 소련에게 모스크바와 레닌그라드의 미국 시설에서 입력되는 민감한 문서에 접근할 수 있게 했다.[24]

모니터, 키보드의 연결 케이블, 네트워크 케이블, USB 커넥터 등에서 미약한 신호가 방사되어 정보가 누설되는 경우가 있다. 인접한 건조물이나 차량 등에 지향성 안테나를 설치하여, 목적하는 컴퓨터 등의 전자 기기에 향하게 하면, 실용적으로는 수십 미터 떨어진 곳에서도 이러한 신호를 도청할 수 있다고 알려져 있다.[28] 또한, 동기 신호의 어긋남을 이용하여 특정 컴퓨터로부터의 정보를 선택적으로 도청하는 것이 가능하다고 여겨진다.

2004년에 신 정보 보안 기술 연구회가 공개한 실험에서는, 시판되고 있는 수신기로 데스크톱 PC의 영상이 도청되었고, 노트북 컴퓨터에서도 본격적인 기기를 사용하면 영상의 도청이 가능하다는 것이 나타났다.[29]

파라볼라 안테나도 목적하는 방향과는 다른 방향으로 미약한 전자기파가 누설되는 경우가 있다. 파라볼라 안테나에 국한되지 않고, 빔형의 특성을 가진 안테나의 각 방향에 대한 이득을 차트로 나타낼 때, 의도된 방향의 빔 옆에 나타나는 불필요한 방사를 "사이드 로브"라고 부른다. 일반적으로 주파수 3 GHz 이상의 마이크로파에서는 파라볼라 안테나가 사용되고 있으며, 거의 1대1의 통신이라고 생각되는 경우도 많지만, 사이드 로브를 이용한 제3자에 의한 도청의 가능성은 있다.

3. 2. 도청 기술

빔 반 에크는 1985년에 컴퓨터 모니터에서 발생하는 전파의 보안 위험에 대한 최초의 비공개 기술 분석을 발표하여, 단 15달러 상당의 장비와 텔레비전 세트만으로 수백 미터 떨어진 실제 시스템을 도청하는 데 성공했다.[19] 이 연구 결과로 이러한 전파를 "반 에크 방사선", 도청 기술을 반 에크 프리킹이라고도 부른다. 하지만, 벨 연구소는 제2차 세계 대전 동안 보안 전신 통신에 대한 이러한 취약점을 이미 알고 있었으며, 보안 시설에서 처리되는 평문의 75%를 24미터 거리에서 생성할 수 있었다.[19] 또한 NSA는 1982년 2월 1일에 ''템페스트 기본 사항, NSA-82-89, NACSIM 5000, 국가안보국''(기밀)을 발행했다.[19]

마르쿠스 쿤은 컴퓨터 디스플레이에서 발생하는 전파가 원격으로 감시될 가능성을 줄이기 위한 몇 가지 저비용 기술을 발견했다.[21] CRT 디스플레이와 아날로그 비디오 케이블을 사용할 때, 컴퓨터 화면에 렌더링하기 전에 글꼴에서 고주파수 성분을 필터링하면 텍스트 문자가 전송되는 에너지를 감소시킬 수 있다. 최신 평판 디스플레이에서는 그래픽 컨트롤러에서 나오는 고속 디지털 직렬 인터페이스(DVI) 케이블이 주요 전파 유출의 원인이다. 픽셀 값의 최하위 비트에 무작위 노이즈를 추가하면 평판 디스플레이에서 발생하는 전파를 도청자에게 이해할 수 없게 만들 수 있지만, 안전한 방법은 아니다.

컴퓨터 장비의 LED 표시등은 침해적인 광학 전파의 원인이 될 수 있다.[22] 모뎀의 표시등을 모니터링하는 것이 그 예시인데, 거의 모든 모뎀은 활동을 표시하기 위해 LED를 깜박이며, 플래시가 데이터 라인에서 직접 가져오는 것이 일반적이다. 따라서 빠른 광학 시스템은 전선을 통해 전송되는 데이터의 깜박임 변화를 쉽게 볼 수 있다.

최근 연구[23]에 따르면 무선 키보드뿐만 아니라 유선 키보드 및 랩탑 키보드에서도 키 입력 이벤트에 해당하는 방사선을 감지할 수 있다. 1970년대부터 소련이 미국 대사관의 IBM Selectric 타자기를 도청한 사례가 있는데, 부착된 자석이 달린 베일의 키 입력에서 파생된 기계적 움직임을 이식된 자력계로 감지하고, 숨겨진 전자 장치를 통해 디지털 무선 주파수 신호로 변환할 수 있었다.[24]

2014년, 연구원들은 FM 주파수 신호를 사용하여 격리된 컴퓨터에서 인접한 휴대폰으로 데이터를 유출하는 "AirHopper"를 소개했다. 2015년에는 열적 조작을 사용하여 에어 갭 컴퓨터 간의 은밀한 신호 채널인 "BitWhisper"가 소개되었으며, 양방향 통신을 지원하고 추가적인 전용 주변 하드웨어가 필요하지 않다. 같은 해, 연구원들은 셀룰러 주파수를 통해 에어 갭 컴퓨터에서 데이터를 유출하는 GSMem을 소개했다. 2018년 2월에는 낮은 주파수의 자기장을 사용하여 CPU 코어의 부하를 조절하여 감염된 컴퓨터에서 방출되는 낮은 주파수의 자기장을 제어할 수 있는 'ODINI'라는 악성 코드와 함께 패러데이 케이지로 보호된 에어 갭 컴퓨터에서 민감한 데이터를 탈출시키는 방법이 발표되었다.

2018년, Eurecom 연구원들은 부채널 공격의 한 종류인 "Screaming Channels"를 소개했다.[25] 이 공격은 혼합 신호 집적 회로를 라디오 송신기로 대상으로 하며, 칩의 디지털 부분이 일부 메타데이터를 계산에 대해 아날로그 부분으로 누출시켜 무선 전송의 배경 노이즈에 인코딩되도록 한다. 신호 처리 기술을 통해 연구원들은 통신 중에 사용된 암호화 키를 추출하고 내용을 복호화할 수 있었다.

모니터, 키보드의 연결 케이블, 네트워크 케이블, USB 커넥터 등에서 미약한 신호가 방사되어 정보가 누설되는 경우가 있다.[28] 인접한 건조물이나 차량 등에 지향성 안테나를 설치하여, 목적하는 컴퓨터 등의 전자 기기에 향하게 하면, 실용적으로는 수십 미터 떨어진 곳에서도 이러한 신호를 도청할 수 있다고 알려져 있다.[28]

2004년에 신 정보 보안 기술 연구회가 공개한 실험에서는, 시판되고 있는 수신기로 데스크톱 PC의 영상이 도청되었고, 노트북 컴퓨터에서도 본격적인 기기를 사용하면 영상의 도청이 가능하다는 것이 나타났다.[29]

파라볼라 안테나도 목적하는 방향과는 다른 방향으로 미약한 전자기파가 누설되는 경우가 있다. 파라볼라 안테나에 국한되지 않고, 빔형의 특성을 가진 안테나의 각 방향에 대한 이득을 차트로 나타낼 때, 의도된 방향의 빔 옆에 나타나는 불필요한 방사를 "사이드 로브"라고 부른다.

3. 3. 주요 도청 대상

모니터, 키보드의 연결 케이블, 네트워크 케이블, USB 커넥터 등에서 미약한 신호가 방사되어 정보가 누설될 수 있다.[28] 인접한 건조물이나 차량 등에 지향성 안테나를 설치하여, 목적하는 컴퓨터 등의 전자기기에 향하게 하면, 수십 미터 떨어진 곳에서도 이러한 신호를 도청할 수 있다고 알려져 있다.[28] 또한, 동기 신호의 어긋남을 이용하여 특정 컴퓨터로부터의 정보를 선택적으로 도청하는 것이 가능하다.

2004년에 신 정보 보안 기술 연구회가 공개한 실험에서는, 시판 수신기로 데스크톱 PC의 영상이 도청되었고, 노트북 컴퓨터에서도 본격적인 기기를 사용하면 영상 도청이 가능하다는 것이 나타났다.[29]

파라볼라 안테나도 목적 방향과 다른 방향으로 미약한 전자기파가 누설되는 경우가 있다.[28] 파라볼라 안테나에 국한되지 않고, 빔형 특성을 가진 안테나의 각 방향에 대한 이득을 차트로 나타낼 때, 의도된 방향의 빔 옆에 나타나는 불필요한 방사를 "사이드 로브"라고 부른다. 일반적으로 주파수 3 GHz 이상의 마이크로파에서는 파라볼라 안테나가 사용되고 있으며, 거의 1대1 통신이라고 생각되는 경우도 많지만, 사이드 로브를 이용한 제3자에 의한 도청 가능성은 있다.

4. 템페스트 보안 대책

전자 기기의 회로 설계 단계에서 신호 누출을 방지하고, 케이블 등을 피복하여 전자기파를 차폐하는 것이 기본적인 대책이다. 또한, 컴퓨터 등이 들어있는 방 전체를 차폐하는 방법도 있다[30]。

근본적인 대책으로는,

- PC에 관해서는, 1) CRT에서 액정 디스플레이로의 변경과 전자기 차폐 강화, 2) 케이스 자체의 전자기 차폐 강화, 3) 접속에 광 케이블을 사용, 4) 전원 라인의 필터 강화, 5) 케이스나 케이블에 잡음 신호(랜덤 신호 등)를 흘려보낸다, 6) 방 전체에 (전기적) 잡음을 흘려보낸다.

- 파라볼라 안테나의 "사이드 로브" 대책으로는, 1) 전파에 의한 신호 전달 방식 자체에 기밀성이 높은 것을 사용 (예: 스펙트럼 확산 통신), 2) 가능하다면 최대한 "광 케이블"로 전환하는 것 등이 있다.

신 정보 보안 기술 연구회는 2004년에 "전자기파 보안 가이드라인"을 발표했다[31]。

에드워드 스노든의 보고에 따르면, 보안 대책을 깨기 위해 USB 커넥터에 발신기를 장치하고 스파이에게 교체하게 했다고 한다.

4. 1. 차폐(Shielding)

템페스트 표준의 많은 세부 사항은 기밀이지만, 일부 요소는 공개되어 있다. 현재 미국과 북대서양 조약 기구(NATO) 템페스트 표준은 세 가지 수준의 보호 요구 사항을 정의한다.[11]- '''NATO SDIP-27 레벨 A''' (구 AMSG 720B) 및 '''미국 NSTISSAM 레벨 I''': 공격자가 거의 즉시 접근할 수 있다고 가정하는 ''NATO Zone 0'' 환경 (예: 인접한 방, 1미터 거리)에서 작동하는 장치에 대한 가장 엄격한 표준이다.

- '''NATO SDIP-27 레벨 B''' (구 AMSG 788A) 및 '''미국 NSTISSAM 레벨 II''': 공격자가 약 20미터 거리보다 더 가까이 접근할 수 없다고 가정하는 ''NATO Zone 1'' 환경에서 작동하는 장치에 대한 약간 완화된 표준이다.

- '''NATO SDIP-27 레벨 C''' (구 AMSG 784) 및 '''미국 NSTISSAM 레벨 III''': 공격자가 100미터의 자유 공간 감쇠와 동일한 것을 처리해야 하는 ''NATO Zone 2'' 환경에서 작동하는 장치에 대한 더욱 완화된 표준이다.

추가 표준으로는, 기밀 정보 처리를 위한 전기 장비 설치에 대한 표준인 ''NATO SDIP-29''(구 AMSG 719G)와 보안 경계 내의 개별 실을 Zone 0, 1, 2, 3으로 분류하여 실드 테스트 표준을 결정하는 ''AMSG 799B''가 있다.

정보 공개법 요청에 따라 일부 템페스트 요소가 기밀 해제되었지만, 문서에는 많은 주요 값과 설명이 검게 칠해져 있다.[12] 기밀 해제된 NSA 실드 인클로저 사양은 "1 kHz에서 10 GHz까지 최소 100dB 삽입 손실"을 요구한다.[13]

전자 기기의 회로 설계 단계에서 신호 누출을 방지하고, 케이블 등을 피복하여 전자기파를 차폐하는 것이 기본적인 대책이다. 또한, 컴퓨터 등이 들어있는 방 전체를 차폐하는 방법도 있다.[30]

근본적인 대책으로는 PC의 경우, 액정 디스플레이로 변경, 전자기 차폐 강화, 광 케이블 사용, 전원 라인 필터 강화, 잡음 신호 흘려보내기, 방 전체에 잡음 흘려보내기 등이 있다. 파라볼라 안테나의 "사이드 로브" 대책으로는, 기밀성이 높은 신호 전달 방식 사용, 광 케이블로 전환 등이 있다.

신 정보 보안 기술 연구회는 2004년에 "전자기파 보안 가이드라인"을 발표했다.[31]

4. 2. 필터링(Filtering)

전자 기기의 회로 설계 단계에서 신호 누출을 방지하고, 케이블 등을 피복하여 전자기파를 차폐하는 것이 기본적인 대책이다. 또한, 컴퓨터 등이 들어있는 방 전체를 차폐하는 방법도 있다[30]。근본적인 대책으로는, PC에 관해서는 CRT에서 액정 디스플레이로의 변경과 전자기 차폐 강화, 케이스 자체의 전자기 차폐 강화, 접속에 광 케이블을 사용, 전원 라인의 필터 강화, 케이스나 케이블에 잡음 신호(랜덤 신호 등)를 흘려보내는 것, 방 전체에 (전기적) 잡음을 흘려보내는 것이 있다. 파라볼라 안테나의 "사이드 로브" 대책으로는 전파에 의한 신호 전달 방식 자체에 기밀성이 높은 스펙트럼 확산 통신을 사용하거나, 가능하다면 최대한 "광 케이블"로 전환하는 것이 있다.

신 정보 보안 기술 연구회는 2004년에 "전자기파 보안 가이드라인"을 발표했다[31]。

에드워드 스노든의 보고에 따르면, 보안 대책을 깨기 위해 USB 커넥터에 발신기를 장치하고 스파이에게 교체하게 했다고 한다.

4. 3. 접지(Grounding)

전자 기기의 회로 설계 단계에서 신호 누출을 방지하고, 케이블 등을 피복하여 전자기파를 차폐하는 것이 기본적인 대책이다. 또한, 컴퓨터 등이 들어있는 방 전체를 차폐하는 방법도 있다.[30]근본적인 대책으로는, PC에 관해서는 CRT에서 액정 디스플레이로의 변경과 전자기 차폐 강화, 케이스 자체의 전자기 차폐 강화, 접속에 광 케이블을 사용, 전원 라인의 필터 강화, 케이스나 케이블에 잡음 신호(랜덤 신호 등)를 흘려보내거나 방 전체에 (전기적) 잡음을 흘려보내는 방법이 있다. 파라볼라 안테나의 "사이드 로브" 대책으로는, 전파에 의한 신호 전달 방식 자체에 기밀성이 높은 스펙트럼 확산 통신을 사용하거나, 가능하다면 최대한 "광 케이블"로 전환하는 방법 등이 있다.

신 정보 보안 기술 연구회는 2004년에 "전자기파 보안 가이드라인"을 발표했다.[31]

에드워드 스노든의 보고에 따르면, 보안 대책을 깨기 위해 USB 커넥터에 발신기를 장치하고 스파이에게 교체하게 했다고 한다.

4. 4. 적색/흑색 분리(RED/BLACK Separation)

TEMPEST 표준은 "RED/BLACK 분리"를 요구한다. 이는 암호화되지 않은 (RED) 기밀 또는 민감한 평문 정보를 처리하는 데 사용되는 회로 및 장비와 보안 회로 및 장비(BLACK) 사이의 거리를 유지하거나 차폐를 설치하는 것을 의미한다. BLACK 장비에는 암호화된 신호를 전달하는 장비도 포함된다.[30] TEMPEST 승인 장비 제조는 추가 장치가 테스트된 장치와 정확히 동일하게 제작되도록 신중한 품질 관리하에 수행되어야 한다.[30] 단 하나의 전선을 변경하는 것만으로도 테스트가 무효화될 수 있다.[30]전자 기기의 회로 설계 단계에서 신호 누출을 방지하고, 케이블 등을 피복하여 전자기파를 차폐하는 것이 기본적인 대책이다.[30] 컴퓨터 등이 들어있는 방 전체를 차폐하는 방법도 있다.[30]

근본적인 대책으로 PC에 관해서는 다음과 같은 방법들이 있다.

- CRT에서 액정 디스플레이로 변경하고 전자기 차폐 강화

- 케이스 자체의 전자기 차폐 강화

- 접속에 광 케이블 사용

- 전원 라인의 필터 강화

- 케이스나 케이블에 잡음 신호(랜덤 신호 등)를 흘려보냄

- 방 전체에 (전기적) 잡음을 흘려보냄

파라볼라 안테나의 "사이드 로브" 대책으로는 다음과 같은 방법들이 있다.

- 전파에 의한 신호 전달 방식 자체에 기밀성이 높은 것을 사용 (예: 스펙트럼 확산 통신)

- 가능하다면 최대한 "광 케이블"로 전환

신 정보 보안 기술 연구회는 2004년에 "전자기파 보안 가이드라인"을 발표했다.[31]

에드워드 스노든의 보고에 따르면, 보안 대책을 깨기 위해 USB 커넥터에 발신기를 장치하고 스파이에게 교체하게 했다고 한다.

4. 5. 구역 지정(Zone Classification)

전자 기기의 회로 설계 단계에서 신호 누출을 방지하고, 케이블 등을 피복하여 전자기파를 차폐하는 것이 기본적인 대책이다. 또한, 컴퓨터 등이 들어있는 방 전체를 차폐하는 방법도 있다[30]。근본적인 대책으로는, PC에 관해서는, 1) CRT에서 액정 디스플레이로의 변경과 전자기 차폐 강화, 2) 케이스 자체의 전자기 차폐 강화, 3) 접속에 광 케이블을 사용, 4) 전원 라인의 필터 강화, 5) 케이스나 케이블에 잡음 신호(랜덤 신호 등)를 흘려보낸다, 6) 방 전체에 (전기적) 잡음을 흘려보낸다. 파라볼라 안테나의 "사이드 로브" 대책으로는, 1) 전파에 의한 신호 전달 방식 자체에 기밀성이 높은 것을 사용 (예: 스펙트럼 확산 통신), 2) 가능하다면 최대한 "광 케이블"로 전환하는 것 등이 있다.

신 정보 보안 기술 연구회는 2004년에 "전자기파 보안 가이드라인"을 발표했다[31]。

에드워드 스노든의 보고에 따르면, 보안 대책을 깨기 위해 USB 커넥터에 발신기를 장치하고 스파이에게 교체하게 했다고 한다.

4. 6. 소프트웨어 기반 대책

전자 기기의 회로 설계 단계에서 신호 누출을 방지하고, 케이블 등을 피복하여 전자기파를 차폐하는 것이 기본적인 대책이다. 컴퓨터 등이 들어있는 방 전체를 차폐하는 방법도 있다.[30]PC에 관해서는, CRT에서 액정 디스플레이로의 변경과 전자기 차폐 강화, 케이스 자체의 전자기 차폐 강화, 접속에 광 케이블을 사용, 전원 라인의 필터 강화, 케이스나 케이블에 잡음 신호(랜덤 신호 등)를 흘려보내는 것, 방 전체에 (전기적) 잡음을 흘려보내는 방법이 있다. 파라볼라 안테나의 "사이드 로브" 대책으로는, 전파에 의한 신호 전달 방식 자체에 기밀성이 높은 스펙트럼 확산 통신을 사용하거나, 가능하다면 최대한 "광 케이블"로 전환하는 방법이 있다.

신 정보 보안 기술 연구회는 2004년에 "전자기파 보안 가이드라인"을 발표했다.[31]

에드워드 스노든의 보고에 따르면, 보안 대책을 깨기 위해 USB 커넥터에 발신기를 장치하고 스파이에게 교체하게 했다고 한다.

5. 템페스트 표준 및 인증

템페스트 표준의 많은 세부 사항은 기밀이지만, 일부 요소는 공개되어 있다.[11] 현재 미국과 북대서양 조약 기구(NATO) 템페스트 표준은 세 가지 수준의 보호 요구 사항을 정의한다.

- '''NATO SDIP-27 레벨 A''' (구 AMSG 720B) 및 '''미국 NSTISSAM 레벨 I''': 공격자가 거의 즉시 접근할 수 있다고 가정하는 ''NATO Zone 0'' 환경(예: 인접한 방, 1미터 거리)에서 작동하는 장치에 대한 가장 엄격한 표준이다.[11]

- '''NATO SDIP-27 레벨 B''' (구 AMSG 788A) 및 '''미국 NSTISSAM 레벨 II''': 공격자가 약 20미터보다 더 가까이 접근할 수 없다고 가정하는 ''NATO Zone 1'' 환경에서 작동하는 장치에 대한 약간 완화된 표준이다.[11]

- '''NATO SDIP-27 레벨 C''' (구 AMSG 784) 및 '''미국 NSTISSAM 레벨 III''': 공격자가 100미터의 자유 공간 감쇠와 동일한 것을 처리해야 하는 ''NATO Zone 2'' 환경에서 작동하는 장치에 대한 더욱 완화된 표준이다.[11]

추가 표준은 다음과 같다.

- '''NATO SDIP-29''' (구 AMSG 719G): 접지 및 케이블 거리와 관련하여 설치 요구 사항을 정의한다.[11]

- '''AMSG 799B''': 보안 경계 내의 개별 실을 Zone 0, Zone 1, Zone 2 또는 Zone 3으로 분류할 수 있는 감쇠 측정 절차를 정의한다.[11]

미국 국가안보국(NSA)와 국방부는 정보 공개법 요청에 따라 일부 템페스트 요소를 기밀 해제했지만, 문서에는 많은 주요 값과 설명이 검게 칠해져 있다.[12] 기밀 해제된 템페스트 테스트 표준은 발산 제한 및 테스트 절차가 수정된 상태이다. 템페스트 입문 핸드북 NACSIM 5000의 수정된 버전은 2000년 12월에 공개되었다. 현재 북대서양 조약 기구(NATO) 표준 SDIP-27은 여전히 기밀이다.

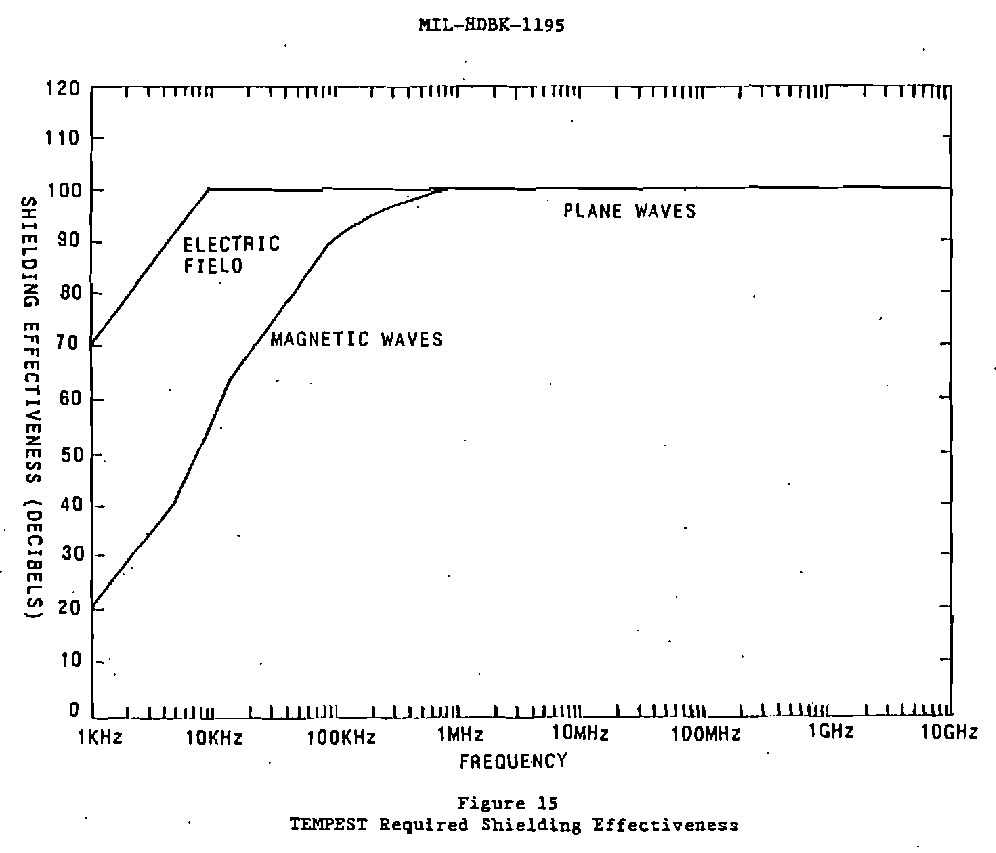

기밀 해제된 문서는 템페스트 표준에서 요구하는 실드에 대한 정보를 제공한다. 군사 핸드북 1195에는 서로 다른 주파수에서의 전자기 실드 요구 사항을 보여주는 차트가 포함되어 있다. 기밀 해제된 NSA 실드 인클로저 사양은 "1 kHz에서 10 GHz까지 최소 100dB 삽입 손실"을 요구한다.[13]

레드-블랙 설치 지침인 NSTISSAM TEMPEST/2-95에 의해 많은 분리 거리 요구 사항 및 기타 요소가 제공된다.[14]

여러 NATO 국가의 정보 보안 기관에서는 공인 시험 연구소 목록과 이러한 시험을 통과한 장비 목록을 공개하고 있다.

- 캐나다: 캐나다 산업 템페스트 프로그램[15]

- 독일: BSI 독일 구역별 제품 목록[16]

- 영국: 영국 CESG 정보 보안 보장 제품 디렉토리, 섹션 12[17]

- 미국: NSA 템페스트 인증 프로그램[18]

미국 육군은 애리조나주 포트 후아추카에 템페스트 시험 시설을 갖추고 있다.

템페스트 인증은 개별 전자 부품뿐만 아니라 전체 시스템에 적용되어야 한다.[11]

5. 1. 국제 표준

템페스트 표준의 많은 세부 사항은 기밀이지만, 일부 요소는 공개되어 있다.[11] 현재 미국과 북대서양 조약 기구(NATO) 템페스트 표준은 세 가지 수준의 보호 요구 사항을 정의한다.- '''NATO SDIP-27 레벨 A''' (구 AMSG 720B) 및 '''미국 NSTISSAM 레벨 I'''

- '''NATO SDIP-27 레벨 B''' (구 AMSG 788A) 및 '''미국 NSTISSAM 레벨 II'''

- '''NATO SDIP-27 레벨 C''' (구 AMSG 784) 및 '''미국 NSTISSAM 레벨 III'''

추가 표준은 다음과 같다.

- '''NATO SDIP-29''' (구 AMSG 719G)

- '''AMSG 799B'''

미국 국가안보국(NSA)와 국방부는 정보 공개법 요청에 따라 일부 템페스트 요소를 기밀 해제했지만, 문서에는 많은 주요 값과 설명이 검게 칠해져 있다. 기밀 해제된 템페스트 테스트 표준 버전은 발산 제한 및 테스트 절차가 검게 칠해진 상태로 심하게 수정되었다.[12] 템페스트 입문 핸드북 NACSIM 5000의 수정된 버전은 2000년 12월에 공개적으로 공개되었다. 현재 북대서양 조약 기구(NATO) 표준 SDIP-27(2006년 이전에는 AMSG 720B, AMSG 788A, AMSG 784로 알려짐)은 여전히 기밀이다.

그럼에도 불구하고 일부 기밀 해제된 문서는 템페스트 표준에서 요구하는 실드에 대한 정보를 제공한다. 예를 들어, 군사 핸드북 1195에는 서로 다른 주파수에서의 전자기 실드 요구 사항을 보여주는 차트가 포함되어 있다. 기밀 해제된 NSA 실드 인클로저 사양은 "1 kHz에서 10 GHz까지 최소 100dB 삽입 손실"을 요구한다.[13]

또한 많은 분리 거리 요구 사항 및 기타 요소는 기밀 해제된 NSA 레드-블랙 설치 지침인 NSTISSAM TEMPEST/2-95에 의해 제공된다.[14]

여러 NATO 국가의 정보 보안 기관에서는 공인 시험 연구소 목록과 이러한 시험을 통과한 장비 목록을 공개하고 있다.

- 캐나다: 캐나다 산업 템페스트 프로그램[15]

- 독일: BSI 독일 구역별 제품 목록[16]

- 영국: 영국 CESG 정보 보안 보장 제품 디렉토리, 섹션 12[17]

- 미국: NSA 템페스트 인증 프로그램[18]

미국 육군도 애리조나주, 포트 후아추카에 있는 미국 육군 전자 시험장(U.S. Army Electronic Proving Ground)의 일부로 템페스트 시험 시설을 갖추고 있다.

템페스트 인증은 개별 전자 부품뿐만 아니라 전체 시스템에 적용되어야 한다.

5. 2. 한국의 표준 및 인증

템페스트 표준의 많은 세부 사항은 기밀이지만, 일부 요소는 공개되어 있다.[11] 현재 미국과 북대서양 조약 기구(NATO) 템페스트 표준은 세 가지 수준의 보호 요구 사항을 정의한다.- '''NATO SDIP-27 레벨 A''' (구 AMSG 720B) 및 '''미국 NSTISSAM 레벨 I''': 공격자가 거의 즉시 접근할 수 있다고 가정하는 ''NATO Zone 0'' 환경(예: 인접한 방, 1미터 거리)에서 작동하는 장치에 대한 가장 엄격한 표준이다.[11]

- '''NATO SDIP-27 레벨 B''' (구 AMSG 788A) 및 '''미국 NSTISSAM 레벨 II''': 공격자가 약 20미터보다 더 가까이 접근할 수 없다고 가정하는 ''NATO Zone 1'' 환경에서 작동하는 장치에 대한 약간 완화된 표준이다.[11]

- '''NATO SDIP-27 레벨 C''' (구 AMSG 784) 및 '''미국 NSTISSAM 레벨 III''': 공격자가 100미터의 자유 공간 감쇠와 동일한 것을 처리해야 하는 ''NATO Zone 2'' 환경에서 작동하는 장치에 대한 더욱 완화된 표준이다.[11]

추가 표준은 다음과 같다.

- '''NATO SDIP-29''' (구 AMSG 719G): 접지 및 케이블 거리와 관련하여 설치 요구 사항을 정의한다.[11]

- '''AMSG 799B''': 보안 경계 내의 개별 실을 Zone 0, Zone 1, Zone 2 또는 Zone 3으로 분류할 수 있는 감쇠 측정 절차를 정의한다.[11]

미국 국가안보국(NSA)와 국방부는 정보 공개법 요청에 따라 일부 템페스트 요소를 기밀 해제했지만, 문서에는 많은 주요 값과 설명이 검게 칠해져 있다.[12] 기밀 해제된 템페스트 테스트 표준은 발산 제한 및 테스트 절차가 수정된 상태이다. 템페스트 입문 핸드북 NACSIM 5000의 수정된 버전은 2000년 12월에 공개되었다. 현재 북대서양 조약 기구(NATO) 표준 SDIP-27은 여전히 기밀이다.

기밀 해제된 문서는 템페스트 표준에서 요구하는 실드에 대한 정보를 제공한다. 군사 핸드북 1195에는 서로 다른 주파수에서의 전자기 실드 요구 사항을 보여주는 차트가 포함되어 있다. 기밀 해제된 NSA 실드 인클로저 사양은 "1 kHz에서 10 GHz까지 최소 100dB 삽입 손실"을 요구한다.[13]

레드-블랙 설치 지침인 NSTISSAM TEMPEST/2-95에 의해 많은 분리 거리 요구 사항 및 기타 요소가 제공된다.[14]

여러 NATO 국가의 정보 보안 기관에서는 공인 시험 연구소 목록과 이러한 시험을 통과한 장비 목록을 공개하고 있다.

- 캐나다: 캐나다 산업 템페스트 프로그램[15]

- 독일: BSI 독일 구역별 제품 목록[16]

- 영국: 영국 CESG 정보 보안 보장 제품 디렉토리, 섹션 12[17]

- 미국: NSA 템페스트 인증 프로그램[18]

미국 육군은 애리조나주 포트 후아추카에 템페스트 시험 시설을 갖추고 있다.

템페스트 인증은 개별 전자 부품뿐만 아니라 전체 시스템에 적용되어야 한다.[11]

6. 템페스트 기술의 현대적 응용 및 과제

빔 반 에크는 1985년에 컴퓨터 모니터에서 발생하는 전파의 보안 위험에 대한 최초의 비공개 기술 분석을 발표하여, 이전에는 정부만이 사용할 수 있다고 여겨졌던 도청 기술의 가능성을 제시했다.[19] 반 에크는 15달러 상당의 장비와 텔레비전만으로 수백 미터 떨어진 시스템을 도청하는 데 성공했다.[19] 이로 인해 이러한 전파는 "반 에크 방사선", 도청 기술은 반 에크 프리킹이라고 불리게 되었다. 그러나 벨 연구소는 이미 제2차 세계 대전 동안 이러한 취약점을 인지하고 있었으며, NSA는 1982년에 템페스트 기본 사항을 발행했다.[19] 또한, 1950년대 한국 전쟁 동안 대한민국에서 템페스트와 관련 없는 인원에게 성공적으로 시연되었다.[20]

마르쿠스 쿤은 컴퓨터 디스플레이 전파 감시 가능성을 줄이는 저비용 기술을 발견했다.[21] CRT 디스플레이와 아날로그 비디오 케이블을 사용할 때 글꼴에서 고주파수 성분을 필터링하면 텍스트 문자 전송 에너지를 감소시킬 수 있다. 최신 평판 디스플레이에서는 그래픽 컨트롤러에서 나오는 고속 디지털 직렬 인터페이스(DVI) 케이블이 주요 전파 유출 원인이다. 픽셀 값의 최하위 비트에 무작위 노이즈를 추가하면 도청을 어렵게 만들 수 있지만, 안전한 방법은 아니다. DVI는 특정 비트 코드 체계를 사용하기 때문에 색상이나 강도가 매우 다른 두 픽셀 색상 간에 큰 차이가 없을 수 있다. 픽셀 색상의 마지막 비트만 변경하더라도 전파는 크게 달라질 수 있다. 도청자가 수신하는 신호는 감지 주파수에 따라 다르며, 여러 주파수에서 한 번에 수신될 수 있다. 일반적으로 빨간색 신호를 노이즈로 덮는 기술은 노이즈 전력이 도청자의 수신기를 포화 상태로 만들지 않으면 효과적이지 않다.

컴퓨터 장비의 LED 표시등은 침해적인 광학 전파의 원인이 될 수 있다.[22] 다이얼업 모뎀의 표시등을 모니터링하는 기술이 그 예시이다. 최근 연구에 따르면, 무선 키보드뿐만 아니라 유선 키보드 및 랩탑 키보드에서도 키 입력 이벤트에 해당하는 방사선을 감지할 수 있다.[23] 1970년대부터 소련은 미국 대사관의 IBM Selectric 타자기를 도청하여, 키 입력에서 파생된 기계적 움직임을 감지하고 디지털 무선 주파수 신호로 변환하여 민감한 문서에 접근했다.[24]

2014년에는 "AirHopper"라는 공격 패턴이 소개되었고,[24] 2015년에는 "BitWhisper"와 GSMem이 소개되었다. 2018년에는 'ODINI'라는 악성 코드를 이용한 데이터 탈취 방법과[24] Eurecom 연구원들이 부채널 공격의 한 종류인 "Screaming Channels"를 소개했다.[25]

6. 1. 사이버 안보 강화

6. 2. 사물 인터넷(IoT) 보안

6. 3. 양자 컴퓨터 시대의 템페스트

7. 한국의 템페스트 기술 개발 현황 및 전망

참조

[1]

웹사이트

What is Tempest?

https://blog.enconne[...]

Enconnex

[2]

간행물

Product Delivery Order Requirements Package Checklist

https://web.archive.[...]

US Air Force

[3]

간행물

TEMPEST Equipment Selection Process

https://web.archive.[...]

NATO Information Assurance

2014-09-16

[4]

웹사이트

How Old IsTEMPEST?

http://cryptome.org/[...]

Cryptome.org

2015-05-31

[5]

논문

The impact of 'Tempest' on Anglo-American communications security and intelligence, 1943–1970

https://doi.org/10.1[...]

2020-07-26

[6]

웹사이트

Emission Security

https://web.archive.[...]

US Air Force

2009-04-14

[7]

간행물

An Introduction to TEMPEST

https://www.sans.org[...]

Sans.org

2001-04-18

[8]

간행물

TEMPEST: A Signal Problem

https://web.archive.[...]

2014-01-28

[9]

웹사이트

NACSIM 5000 Tempest Fundamentals

http://cryptome.org/[...]

Cryptome.org

2015-05-31

[10]

문서

A History of U.S. Communications Security; the David G. Boak Lectures

http://www.governmen[...]

National Security Agency (NSA)

[11]

웹사이트

SST: TEMPEST Standards SDIP 27 Level A, Level B & AMSG 784, 720B, 788A

http://www.sst.ws/te[...]

Sst.ws

2015-05-31

[12]

논문

Development of an automatic TEMPEST test and analysis system

[13]

간행물

Specification nsa no. 94-106 national security agency specification for shielded enclosures

http://cryptome.info[...]

Cryptome.info

2014-01-28

[14]

간행물

NSTISSAM TEMPEST/2-95 RED/BLACK INSTALLATION

http://cryptome.org/[...]

Cryptome.org

2014-01-28

[15]

웹사이트

Canadian Industrial TEMPEST Program

https://www.cse-cst.[...]

CSE (Communications Security Establishment )

2017-07-27

[16]

웹사이트

German Zoned Product List

https://www.bsi.bund[...]

BSI (German Federal Office for Information Security)

2015-12-16

[17]

웹사이트

The Directory of Infosec Assured Products

https://web.archive.[...]

CESG

2010-10

[18]

웹사이트

TEMPEST Certification Program - NSA/CSS

https://www.iad.gov/[...]

iad.gov

2017-07-27

[19]

웹사이트

A History of U.S. Communications Security (Volumes I and II)"; David G. Boak Lectures

https://www.governme[...]

[20]

간행물

1. Der Problembereich der Rechtsinformatik

http://dx.doi.org/10[...]

De Gruyter

2020-11-30

[21]

논문

Compromising emanations: eavesdropping risks of computer displays

http://www.cl.cam.ac[...]

University of Cambridge Computer Laboratory

2010-10-29

[22]

문서

Information Leakage from Optical Emanations

http://applied-math.[...]

ACM Transactions on Information and System Security

[23]

웹사이트

Compromising radiation emanations of wired keyboards

https://web.archive.[...]

Lasecwww.epfl.ch

2008-10-29

[24]

웹사이트

Learning from the Enemy: The GUNMAN project

https://www.nsa.gov/[...]

Center for Cryptologic History, [[National Security Agency]]

2019-01-30

[25]

논문

Screaming Channels: When Electromagnetic Side Channels Meet Radio Transceivers

http://www.s3.eureco[...]

2018

[26]

웹사이트

Academics turn RAM into Wi-Fi cards to steal data from air-gapped systems

https://www.zdnet.co[...]

[27]

문서

https://www.nsa.gov/[...]

[28]

문서

NATO SDIP-27 Level A

[29]

뉴스

「10万円の受信機でパソコンからの漏洩電磁波を“盗聴”できる」――ISTがデモ

https://xtech.nikkei[...]

日経クロステック

2004-11-24

[30]

논문

電磁シールドシステム"ペルセウス・シールド"

https://www.giho.mit[...]

[31]

문서

http://www.ist-sg.jp[...]

[32]

문서

公安は主人公の行動確認(行確)をしている。主人公がPCで日本政府の最高機密(公安警察官には知らせることのできない)を扱って、重要な仕事をしているため、主人公による情報漏洩がないか確認しているが、現場には監視理由が知らされていない。大学助教授の専門関係の仕事なので、大学内と自宅で仕事をする。

[33]

인용

Product Delivery Order Requirements Package Checklist

http://www.netcents.[...]

US Air Force

[34]

인용

TEMPEST Equipment Selection Process

http://www.ia.nato.i[...]

NATO Information Assurance

2019-02-02

[35]

웹인용

How Old IsTEMPEST?

http://cryptome.org/[...]

Cryptome.org

2015-05-31

[36]

웹사이트

http://cryptome.org/[...]

2013-12-23

[37]

인용

An Introduction to TEMPEST

https://www.sans.org[...]

Sans.org

2015-05-31

[38]

인용

TEMPEST: A Signal Problem

https://www.nsa.gov/[...]

2014-01-28

[39]

서적

Proceedings of the 18th ACM conference on Computer and communications security - CCS '11

본 사이트는 AI가 위키백과와 뉴스 기사,정부 간행물,학술 논문등을 바탕으로 정보를 가공하여 제공하는 백과사전형 서비스입니다.

모든 문서는 AI에 의해 자동 생성되며, CC BY-SA 4.0 라이선스에 따라 이용할 수 있습니다.

하지만, 위키백과나 뉴스 기사 자체에 오류, 부정확한 정보, 또는 가짜 뉴스가 포함될 수 있으며, AI는 이러한 내용을 완벽하게 걸러내지 못할 수 있습니다.

따라서 제공되는 정보에 일부 오류나 편향이 있을 수 있으므로, 중요한 정보는 반드시 다른 출처를 통해 교차 검증하시기 바랍니다.

문의하기 : help@durumis.com